Os métodos de segurança do computador são projetados para manter as coisas privadas, bem, privadas. Há muitas maneiras de proteger um sistema. Alguns usuários usam um esquema simples de login de nome de usuário/senha para proteção básica. Outros usuários podem usar proteção extra por meio de criptografia de várias maneiras, como usando VPN e criptografia de disco.

Se você tiver dados confidenciais de clientes em sua máquina (você pode estar administrando uma empresa) ou material considerado propriedade intelectual ou se você é cauteloso em relação à privacidade, convém considerar a criptografia de disco.

Alguns benefícios da criptografia de disco são:

- Protege seu sistema contra hackers

- Evita vazamentos de dados

- Protege de possíveis problemas de responsabilidade

O software de criptografia de disco impede que uma unidade de disco rígido de desktop, um dispositivo de armazenamento USB portátil ou um laptop sejam acessados, a menos que o usuário insira os dados de autenticação corretos. Se o seu laptop for perdido ou roubado, a criptografia protege os dados no disco.

Atualmente, os novos sistemas com Windows vêm com criptografia BitLocker por padrão. No Linux, o LUKS é a maneira mais popular de empregar criptografia de disco.

Quer saber o que é LUKS? Vamos informá-lo sobre o tema.

Jargões técnicos

Antes de prosseguir, alguns termos devem ser definidos. Há muito para LUKS, então vai ajudar a quebrar as coisas, especialmente se você está começando a entender o assunto.

Volume: Um volume é uma área de armazenamento lógica que pode ser usada para armazenar dados. No contexto da criptografia de disco, um volume refere-se a uma parte de um disco que foi criptografada para proteger seu conteúdo.

Parâmetros: Parâmetros são configurações que controlam como um algoritmo de criptografia funciona. Os parâmetros podem incluir o algoritmo de criptografia usado, o tamanho da chave e outros detalhes sobre como a criptografia deve ser executada.

Tipo de cifra: Uma cifra é um algoritmo matemático usado para criptografia. Refere-se ao algoritmo de criptografia específico que está sendo usado para proteger os dados em um volume criptografado.

Tamanho da chave: O tamanho da chave é uma medida da força de um algoritmo de criptografia: quanto maior o tamanho da chave, mais forte é a criptografia. Muitas vezes é expresso em bits, como criptografia de 128 bits ou criptografia de 256 bits.

Cabeçalho: O cabeçalho é uma área especial no início de um volume criptografado que contém informações sobre a criptografia, como o algoritmo de criptografia usado e as chaves de criptografia.

A próxima definição pode ser complicada para um recém-chegado, mas vale a pena saber, especialmente quando se trata de LUKS; é muito útil.

Contêiner: Um contêiner é um arquivo especial que atua como um volume criptografado virtual. Ele pode ser usado para armazenar dados criptografados, assim como uma partição criptografada. A diferença é que um contêiner é um arquivo que pode ser armazenado em uma partição não criptografada, enquanto uma partição criptografada é uma parte de um disco que foi criptografada como um todo. Um contêiner, então, é um arquivo que atua como um volume criptografado virtual.

O que é LUKS e o que ele pode fazer?

Configuração de chave unificada do Linux - LUKS é uma especificação de criptografia de disco criada por Clemens Fruhwirth em 2004 e foi originalmente destinada ao Linux. É um método de criptografia de disco conhecido, seguro e de alto desempenho baseado em uma versão aprimorada de cryptsetup, usando dm-crypt como back-end de criptografia de disco. O LUKS também é um formato de criptografia popular em dispositivos NAS (Network Attached Storage).

O LUKS também pode ser usado para criar e executar contêineres criptografados. Os contêineres criptografados apresentam o mesmo nível de proteção que a criptografia de disco completo LUKS. O LUKS também oferece vários algoritmos de criptografia, vários modos de criptografia e várias funções de hash - um pouco mais de 40 combinações possíveis.

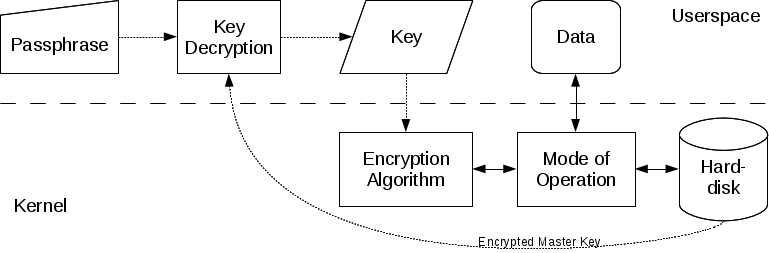

Esquema do LUKS | Crédito da imagem: SUSE WIKI

Qualquer sistema de arquivos pode ser criptografado, incluindo a partição swap. Há um cabeçalho não criptografado no início de um volume criptografado, que permite que até 8 (LUKS1) ou 32 (LUKS2) chaves de criptografia sejam armazenadas junto com parâmetros de criptografia, como tipo de codificação e tamanho da chave.

A existência deste cabeçalho é uma grande diferença entre LUKS e dm-crypt, uma vez que o cabeçalho permite que várias senhas diferentes sejam usadas, com a capacidade de alterá-las e removê-las facilmente. Vale lembrar, no entanto, que se o cabeçalho for perdido ou corrompido, o dispositivo não será mais descriptografável.

Existem duas versões do LUKS, com LUKS2 tendo características como maior resistência à corrupção de cabeçalho, e o uso do algoritmo de criptografia Argon2 por padrão (LUKS1 usa PBKDF2). A conversão entre as duas versões do LUKS é possível em determinadas situações, mas alguns recursos podem não estar disponíveis com o LUKS1.

Onde posso saber mais?

Esperamos que este pequeno artigo seja uma ajuda para entender um pouco sobre LUKS e criptografia. As etapas exatas para criar e usar uma partição criptografada com LUKS variam, dependendo das necessidades específicas de um indivíduo, então não abordaremos a instalação e a configuração aqui.

Se você quiser um guia para guiá-lo durante a configuração do LUKS, um excelente guia pode ser encontrado neste artigo: Basic Guide To Encrypting Linux Partitions With LUKS. Se você é novo nisso e quer experimentar o LUKS, o aprendizado seguro pode ser feito em uma máquina virtual ou em um computador reserva para ter uma ideia de como ele funciona.