Se você possui um computador, é essencial investir na segurança dele. A cada dia, agentes de ameaças trabalham incansavelmente para burlar as defesas digitais. Seja você um usuário comum ou uma grande empresa, a vigilância constante é indispensável.

Tradicionalmente, sistemas como Windows e macOS eram os principais alvos desses ataques. No entanto, à medida que o uso de distribuições Linux cresce em ambientes pessoais e corporativos, essas plataformas estão se tornando novos focos de ameaça. Recentemente, uma vulnerabilidade chamada "Bootkitty" foi identificada, tendo como alvo sistemas Linux baseados em UEFI.

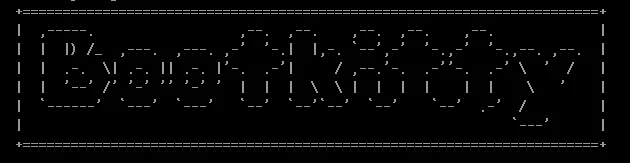

O que é Bootkitty?

Fonte: ESET

O Bootkitty foi descoberto por pesquisadores da ESET no VirusTotal, onde foi carregado como um aplicativo desconhecido UEFI chamado "bootkit.efi". Após análise, constatou-se tratar de um bootkit UEFI direcionado a versões específicas do Ubuntu.

Um bootkit é um tipo de rootkit projetado para infectar o processo de inicialização de um computador, permitindo ações maliciosas que passam despercebidas pelas ferramentas convencionais de segurança.

A análise da ESET revelou que o Bootkitty visa:

Desativar a verificação de assinatura do kernel e carregar dois binários ELF desconhecidos durante a inicialização do Linux.

O impacto ocorre principalmente em sistemas UEFI com inicialização segura desativada ou configurados com certificados maliciosos previamente instalados.

Além disso, os pesquisadores encontraram artefatos que sugerem duas funcionalidades:

- Impressão de arte ASCII, como na imagem acima, associada ao nome Bootkitty.

- Strings contendo referências ao malware e seus autores, incluindo mensagens como:

- Kit de boots da Bootkitty

- Desenvolvido por BlackCat

Vale destacar que, apesar da referência ao grupo BlackCat, a ESET acredita que não há conexão, pois o Bootkitty foi escrito em C, enquanto o grupo é conhecido por usar Rust.

Até o momento, o Bootkitty é considerado um projeto de prova de conceito, sem evidências de uso ativo em ataques reais.

Como se Proteger?

Embora o Bootkitty ainda não represente uma ameaça direta, seguir boas práticas de segurança é fundamental:

- Mantenha a inicialização segura habilitada: Isso reduz significativamente as chances de comprometimento.

- Atualize seu sistema: Certifique-se de que sua distribuição Linux receba os patches mais recentes.

- Gerencie a lista de revogações UEFI: Atualize regularmente a lista de revogações para impedir que carregadores maliciosos sejam executados.

- Aprimore a segurança do Linux: Consulte este guia para melhorar a proteção do seu sistema.

Para uma análise detalhada sobre o Bootkitty, leia o artigo da ESET. Se quiser explorar amostras e indicadores de comprometimento (IoCs), acesse o repositório GitHub da ESET.

Com essas medidas, você estará mais preparado para proteger seu sistema Linux contra ameaças emergentes.